Первые попытки использования обнаруженной несколько месяцев назад уязвимости под именем Drupalgeddon2 зафиксированы на официальном ресурсе компании Imperva. Напомним, что этот баг ориентирован на несанкционированный взлом ресурсов, работающих на CMS Drupal. В середине апреля был зафиксирован старт атак, мощным толчком для которых послужил выход работы российского сотрудника сферы интернет-безопасности Виталия Рудных.

Критическая уязвимость Drupalgeddon2

Суть данной проблемы заключается в обеспечении возможности злоумышленникам свободно проникать в корневой каталог движка и посредством кода (JavaScript или HTML) получать доступ к защищенной информации разного характера. При этом никаких авторизационных и прочих действий со стороны похитителя не требуется – достаточно просто указать в соответствующем поле требуемый URL-адрес. Представители Imperva отметили, что порядка 90% хакеров обращаются к уязвимости для выполнения простых безвредных команд, еще 3% предпринимают попытки повредить алгоритм входа, а около двух процентов намереваются встроить в систему сайта майнинг-код, который впоследствии позволит использовать его ресурс для добычи криптовалюты.

Сейчас у ИБ-специалистов не остается сомнений в том, что вскоре можно будет наблюдать значительное увеличение количества атак. При этом основная их часть будет направлена на реализацию более серьезных целей хакеров. Для защиты от уязвимости разработчики Drupal рекомендуют веб-мастерам и владельцам сайтов пройти процедуру установки последнего обновления CMS, поскольку исправить баги в прежних версиях движка не представляется возможным.

Информация о впервые Drupalgeddon2 начала появляться на страницах различных информационных ресурсов примерно месяц назад. Распознав в ней угрозу высокой степени опасности, разработчики Drupal предложили своим клиентам применить специально разработанный патч с исправлением.

FAQ по уязвимости Drupalgeddon2

- Какое количество сайтов может быть затронуто?

- Риску подвержены все сайты, функционирующие на Drupal 6, 7, 8. Согласно представленным разработчиками CMS данным, речь идет о цифре, превышающей один миллион. Это порядка 9% сайтов, работающих на популярном движке по стандарту Builtwith.

- Насколько высока опасность этой уязвимости?

- Рекомендации по безопасности Drupal включают оценку степени опасности, основанную на общей системе подсчета ошибок NIST. Это помогает объективно понять риск возникновения различных проблем. В соответствии с этими нормами уязвимость Drupalgeddon2 получила оценку 24 из 25 (критический уровень опасности).

- AC: Нет;

- A: Нет;

- CI: All;

- II: All;

- E: Exploit;

- TD: Default.

Расшифровка представленного алгоритма выглядит следующим образом:

Для киберпреступника не представляется никаких сложностей в использовании этой уязвимости.

Применение программ-эксплойтов не требует от хакера каких-либо особых знаний и навыков.

Drupalgeddon2 предоставляет полный доступ к конфиденциальной информации.

Все содержимое атакуемого сайта может быть скомпрометировано или полностью удалено.

Программа-эксплойт для работы с Drupalgeddon2 уже существует в открытом доступе.

Владельцы сайтов, работающих на движке Drupal, имеют доступ к панели управления, однако внесение каких-либо изменений в настройки доступно только вредоносной программе.

При этом разработчики Drupal предупреждают: несмотря на то, что в теории изменение настроек позволит несколько смягчить проблему, для получения более эффективных результатов необходимы более кардинальные меры. Единственным наиболее эффективным решением в этом случае является обновление движка.

- Как понять, что сайт был взломан?

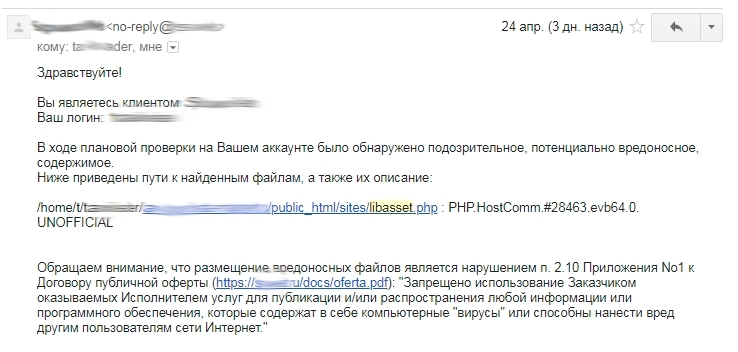

- «Сообщение о подозрительных файлах могут поступить к вам от хостера, если у того на постоянной основе работает внутренний антивирус, либо проверьте свой сайт самостоятельно визуально через FTP. Если сайт заражен через Drupalgeddon2, то среди стандартных файлов сайта вы сразу увидите чужеродные, названием замаскированные под файлы системы» -, утверждают специалисты 39 сайтов. «Так, например, мы узнали о первом зараженном сайте нашего клиента именно так. Атака масштабная, такого на нашу память еще не было. В итоге нам пришлось обновить все сайты наших клиентов с кем заключен действующий договор на продвижение или поддержку. Любопытно, что это пришлось сделать дважды в течении одной недели, поскольку 25 апреля 2018 вышел Drupal 7.59, так же с критическим уровнем».

- Как была выявлена уязвимость Drupalgeddon2?

- Первым идентифицировать эту проблему удалось Джасперу Маттссону, отвечающему за периодическую проверку системы безопасности Drupal. Джаспер является сотрудником компании, которая предоставляет различные услуги, в том числе обеспечивает безопасность сайтов Drupal.

На протяжении многих лет идентификация уязвимостей в Drupal осуществлялась различными способами, включая применение платных тестов и проведение собственных исследований частными лицами. Владельцам сайтов Drupal, заинтересованным в постоянном сохранении безопасности своих ресурсов, рекомендуется заключать контракты со специальными службами.

- Что уязвимость Drupalgeddon2 позволяет хакеру сделать на сайте?

- Успешное внедрение уязвимости может существенно отразиться на работе сайта. Выше мы уже описывали все возможные риски.

- Есть ли свидетельства о практическом применении уязвимости?

- На ее основе создано множество эксплойтов, ориентированных на проведение сетевых атак в корень системы. Сайты, не исправленные в среду (11.04.2018) могут быть скомпрометированы. И если прежде хакерам приходилось совершать атаки на сайты целенаправленно, с появлением этой уязвимости весь процесс максимально упростился и автоматизировался.

Простое обновление Drupal не позволит удалять бэкдоры или устранять уязвимые сайты. Вебмастерам рекомендуется незамедлительно обновить свои сайты, после чего провести полноценное расследование – для получения доказательств об отсутствии дефектов алгоритма.

- Мой сайт взломан, какие действия мне необходимо предпринять?

- Прежде всего, необходимо выяснить, каким именно образом был произведен взлом сайта. Ведь помимо Drupalgeddon2, злоумышленники также могли использовать любую из предыдущих версий уязвимости. В целом «лечение» скомпрометированных сайтов осуществляется по единому составленному прежде алгоритму.

- Мой сайт работает на CMS Drupal 6, доступно ли исправление?

- Да, Drupal 6 включен в общую базу. Исправления для Drupal 6 также можно получить, обратившись в службу поддержки.

- Какие дополнительные меры безопасности я могу использовать для усиления защиты моего сайта?

- Существует ряд общих рекомендаций:

- Постоянный мониторинг системы с целью поиска возможных уязвимостей.

- Внедрение двухфакторной аутентификации 2 Factor Auth для надёжной защиты данных.

- Использование сложных паролей.

- Применение специальных комбинаций инструментов, обеспечивающих повышение безопасности сайтов.

- Мой сайт работает на CMS Drupal 8.0 / 8.1 / 8.2, доступно ли исправление?

- После выхода очередной версии Drupal 8, предыдущие решения теряют свою актуальность. Так, использование CMS Drupal до 8.3.8 чревато появлением других не менее опасных уязвимостей. По этой причине рекомендуется незамедлительно обновить систему до версии 8.3.9 или 8.4.6, а затем в течение месяца выполнить плановое обновление до Drupal 8.5.1.

- Я не могу обновить свой сайт, что можно предпринять для снижения уровня опасности проблемы?

- Существует несколько решений, однако все они предполагают скрытие уязвимых страниц сайта от посетителей. Эффективно снизить уязвимость помогает временное замещение вашего сайта Drupal статической HTML-страницей. В процессе создания или разработки сайтов можно отключить сайт или включить пароль «Basic Auth», чтобы предотвратить доступ к сайту.

Вступите в группу, и вы сможете просматривать изображения в полном размере

Это интересно

0

|

|||

Последние откомментированные темы:

-

Лицензированное обучение гипнозу и гипнотерапии для специалистов помогающих профессий

(1)

Гипнотерапевт, психолог

,

01.06.2020

-

Выбираем квартиру для семьи с детьми – на что обращать внимание

(1)

dverigranit

,

12.07.2018

-

Как купить авиабилет по самой выгодной цене?

(1)

Истребитель бандеровцев

,

17.01.2018

20240418224311