Привет всем читателям.

Привет всем читателям.

Сегодня поделюсь с Вами, как очистить реестр от "хвостов" удаленных программ. Так, как даже после самых "крутых" чистильщиков остаются следы в реестре.

К примеру, после удаления приложения 360 Total Security в реестре остается несколько ключей,

например, HKEY_LOCAL_MACHINE/SOFTWARE/360 Total

Security и папки с файлами типа:-

C:Usersимя_пользователя/Application Data /360 Total Security, где

значение "Имя_пользователя" соответствует имени вашей учетной записи.

Как видно из названий оставшихся ключей реестра и папок, поиск следует

проводить не только по имени приложения,но и по названию компании - Qihoo 360, разработавшей программу. Ручным способом это выполняется следующим образом.

После удаления программы стандартным способом следует выполнить

поиск оставшихся папок с файлами с помощью средств поиска.

Как правило, существуют несколько определенных директорий, в которых могут располагаться папки и файлы различных программ (необходимо просматривать объекты, содержащие как название программы, так и имя разработчика):

C:Program Files;

C:Program Files/Common Files;

C:Users/имя_пользователя/Application Data;

C:Users/имя_пользователя/Local Settings;

C:WindowsTemp.

По умолчанию некоторые из перечисленных папок скрыты. Для доступа

к ним следует временно разрешить отображение скрытых и системных

объектов. Временно — потому что после завершения процедуры

удаления ненужных объектов параметр скрытия системных

объектов рекомендуется вновь активировать. Так будет безопаснее.

1. Откройте любую папку в вашем компьютере.

2. Нажмите клавишу Alt на клавиатуре, чтобы отобразить..

....................................

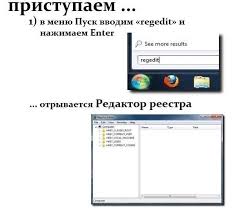

Очистка реестра вручную — занятие не менее долгое. Например,

при поиске ключа реестра по определенному значению процесс

прекращается при первом найденном совпадении.

Для продолжения поиска следует выбрать соответствующую команду меню

Найти далее или F3.

читайте далее

Вступите в группу, и вы сможете просматривать изображения в полном размере

Это интересно

+1

|

|||

Последние откомментированные темы:

-

Обзор смартфона LG Optimus L9

(1)

hobert

,

01.03.2022

-

Антивирусные приложения Android для защиты устройства

(1)

Наталья_ласточка

,

27.02.2022

-

Как отключить уведомления от Сбербанк за 60 рублей через приложение Сбербанк онлайн и ещё 5 методов!

(1)

bbob

,

15.02.2022

-

Обходим блокировку сайтов.

(3)

Евгений_к

,

07.02.2022

-

Как можно зарабатывать онлайн без вложений

(1)

Vasil

,

20.01.2022

-

Как сделать меню пуск Windows 11 как в Windows 10?

(1)

Vasil

,

30.12.2021

-

Самый продвинутый блокировщик рекламы

(2)

Grigori

,

24.12.2021

-

Какие бывают опасные приложения для смартфона в Плей Маркете и App Store?

(1)

Лариотик

,

08.12.2021

20251119074114