| ← Сентябрь 2013 → | ||||||

|

8

|

||||||

|---|---|---|---|---|---|---|

|

9

|

||||||

|

16

|

22

|

|||||

|

23

|

29

|

|||||

За последние 60 дней ни разу не выходила

Сайт рассылки:

http://av-host.net

Открыта:

09-03-2012

Статистика

0 за неделю

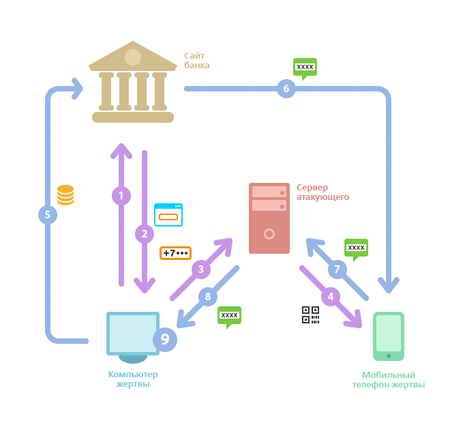

Спрос на услуги сервис-провайдеров по обслуживанию IT-инфраструктуры компаний растёт с каждым днём. С одной стороны это удобно и выгодно, с другой - привносит дополнительные риски для информационной безопасности компании. Основной риск связан с контролем действий сотрудников сервис-провайдеров. Как минимизировать этот риск и какие решения этой задачи уже существуют мы расскажем в данной статье.

Спрос на услуги сервис-провайдеров по обслуживанию IT-инфраструктуры компаний растёт с каждым днём. С одной стороны это удобно и выгодно, с другой - привносит дополнительные риски для информационной безопасности компании. Основной риск связан с контролем действий сотрудников сервис-провайдеров. Как минимизировать этот риск и какие решения этой задачи уже существуют мы расскажем в данной статье.