Корпоративные новости: Kaspersky Internet Security - надежная защита детей

|

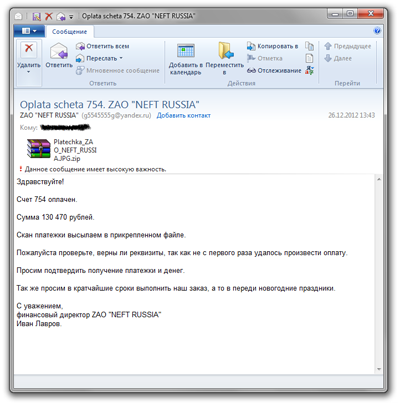

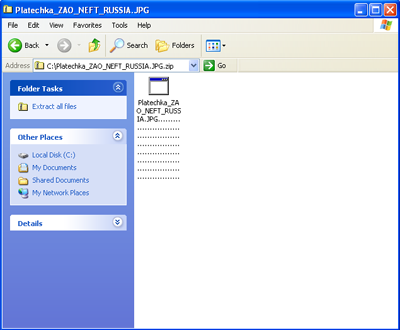

Антивирусы и безопасность (SaaS, Cloud ...) Корпоративные новости: Kaspersky Internet Security - надежная защита детей 2012-12-27 13:59 Корпоративные новости: Kaspersky Internet Security - надежная защита детей Решение для комплексной защиты от интернет-угроз Kaspersky Internet Security получило награду Gold Parental Control Award по итогам независимого тестирования функций родительского контроля, проведенного российским центром Anti-Malware.ru осенью 2012 года. «Доктор Веб» предупреждает о вредоносной почтовой рассылке 2012-12-27 16:34 «Доктор Веб» предупреждает о вредоносной почтовой рассылке

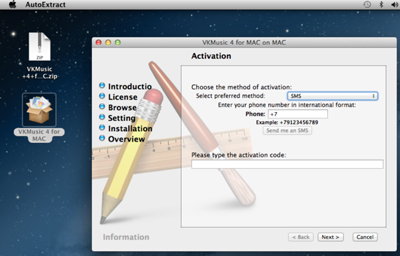

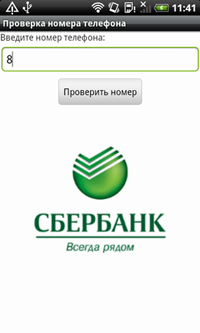

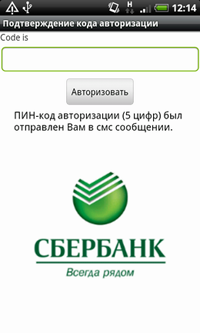

Trojan.SMSSend для Mac OS X, первый "российский" банковский троянец для Android и другие угрозы декабря 2012-12-28 12:26

Корпоративные новости: Итоги развития киберугроз в регионах в 2012 году: Барнаул и Магнитогорск в лидерах по количеству атак на пользователей через Интернет 2012-12-28 12:50 Эксперты «Лаборатории Касперского» проанализировали развитие киберугроз, с которыми сталкивались жители пяти крупных российских регионов. PandaLabs опубликовала отчет о вирусной активности за 3 квартал 2012 года 2012-12-28 14:22 PandaLabs опубликовала отчет о вирусной активности за 3 квартал 2012 года Растет объем краж конфиденциальной коммерческой информации. Каждые три из четырех инфекций вызваны троянами. Китай и Южная Корея лидируют по уровню заражению ПК. Компания «Доктор Веб» поздравляет вас с Новым годом! 2012-12-28 15:25 Компания «Доктор Веб» поздравляет вас с Новым годом!

В Новый год с ВебIQметром — за новыми знаниями, впечатлениями и наградами! 2012-12-28 16:26 В Новый год с ВебIQметром — за новыми знаниями, впечатлениями и наградами!

Уязвимости будут основной целью киберпреступников в 2013 2012-12-29 18:08 Уязвимости будут основной целью киберпреступников в 2013 Также атакам киберпреступников подвергнутся социальные сети и мобильные устройства. Уязвимости в Java и Adobe будут широко использоваться в качестве точки входа для заражения компьютеров. |

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| В избранное | ||

.jpg)