| ← Ноябрь 2013 → | ||||||

|

10

|

||||||

|---|---|---|---|---|---|---|

|

17

|

||||||

|

21

|

24

|

|||||

|

25

|

28

|

30

|

||||

За последние 60 дней ни разу не выходила

Сайт рассылки:

http://av-host.net

Открыта:

09-03-2012

Статистика

0 за неделю

Пятнадцатый аукцион ВебIQметра: больше лотов - больше шансов на выигрыш!

|

Антивирусы и безопасность (SaaS, Cloud ...) Пятнадцатый аукцион ВебIQметра: больше лотов – больше шансов на выигрыш! 2013-11-14 15:13 Пятнадцатый аукцион ВебIQметра: больше лотов – больше шансов на выигрыш!

Обзор сетевого мошенничества в октябре 2013 года: «нанономера» и лечебные диски 2013-11-14 15:33 Обзор сетевого мошенничества в октябре 2013 года: «нанономера» и лечебные диски

Обновление компонентов в продуктах Dr.Web 9.0 для Windows 2013-11-14 15:48 Обновление компонентов в продуктах Dr.Web 9.0 для Windows

Зараженные сайты раздают троянца для подмены поисковых запросов 2013-11-14 16:01 Зараженные сайты раздают троянца для подмены поисковых запросов

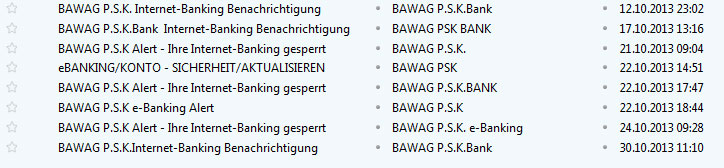

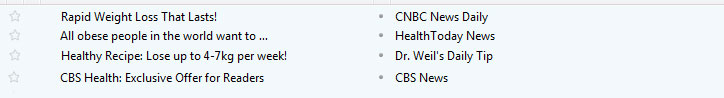

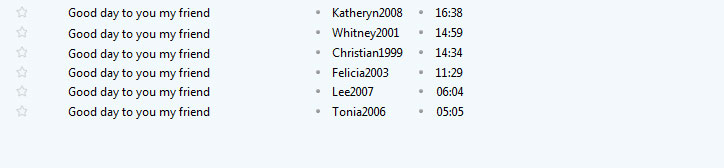

Аудит сайта 2013-11-14 16:09 Рассмотрев возможные варианты, которые могут нарушить безопасность интернет-сайта нельзя никак не остановиться и на полезности как таковой созданного ресурса. Создавая сайт вебмастер преследует какую-то определенную цель. И что же делать если результата долгое время нет либо он едва заметен? В такой ситуации следует прибегать к процедуре, которая именуется аудит сайта. Аудит может быть, как простой или по-другому он еще называется «экспресс», так и глубокий, расширенный анализ причин не дающих сайту приносить желаемый результат в разумные сроки. Экспресс анализ выявит основные проблемы проведя изучение удобства использования всех элементов навигации и доступности для пользователя важной информации. Исследуются технические аспекты на предмет программных ошибок и правильность использования ключевых моментов для продвижения в системах поиска. Анализируется html-код на правильность и уместность испол Далее... Мобильные зловреды мобилизуются: «Лаборатория Касперского» об информационных угрозах в третьем квартале 2013 года 2013-11-14 16:15 В третьем квартале специалисты «Лаборатории Касперского» зафиксировали новые, нестандартные приемы вирусописателей, нацеленные на мобильные платформы: появился «инновационный» зловред Svpeng, получающий доступ к банковскому счету напрямую со смартфона жертвы, а также были впервые использованы мощности сторонних ботнетов для распространения, в частности, самого сложного на сегодняшний момент Android-троянца Obad. Мобильные угрозы в октябре 2013 года 2013-11-14 16:24 Мобильные угрозы в октябре 2013 года

Благодарность и подарки – бета-тестерам Dr.Web 9.0 для Windows! 2013-11-14 16:24 Благодарность и подарки – бета-тестерам Dr.Web 9.0 для Windows!

Четырнадцатый «кот в мешке» ушел к другому хозяину 2013-11-14 16:24 Четырнадцатый «кот в мешке» ушел к другому хозяину

New: 16 GB Emsisoft Emergency Kit USB stick for companies, helpdesks, and malware removal professionals 2013-11-14 18:00 MeGaHeRTZ warez group silently spreading malware 2013-11-14 18:02 MeGaHeRTZ warez group silently spreading malware

Обзор Wallix AdminBastion 3.1 2013-11-14 18:12

Обзор Avast! Free Antivirus 2014 2013-11-14 18:12 Обзор Avast! Free Antivirus 2014

Обзор «Дозор-Джет» 5.0 2013-11-14 18:12

Обзор возможностей платформы аутентификации Swivel 2013-11-14 18:12 Обзор возможностей платформы аутентификации Swivel

Обзор АПК "Гарда Предприятие" 2.1 2013-11-14 18:12 Обзор АПК "Гарда Предприятие" 2.1

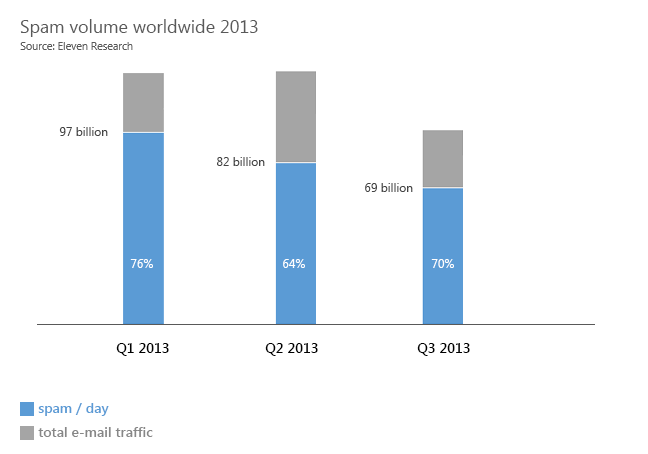

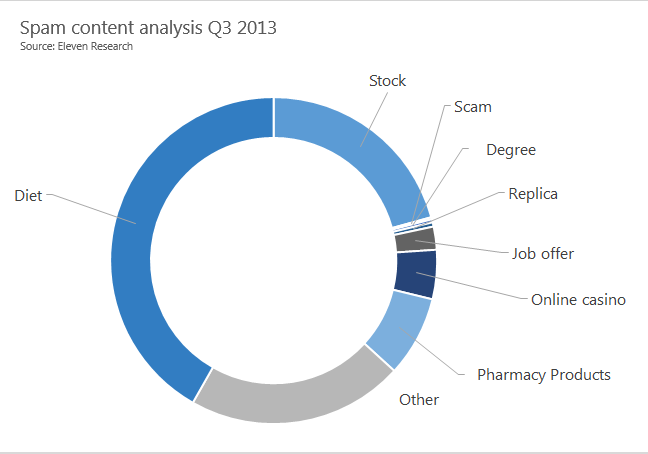

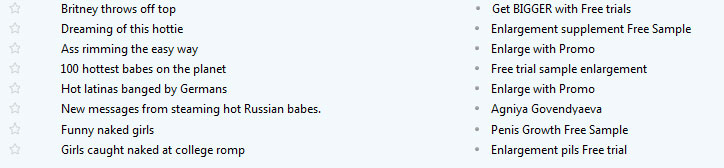

Why spam is annoying but malware is frightening 2013-11-14 18:19 Why spam is annoying but malware is frightening

E-mail encryption: this is how it works 2013-11-14 18:51 E-mail encryption: this is how it works

How to avoid losing your hard earned money to online purchase fraud 2013-11-14 18:51 How to avoid losing your hard earned money to online purchase fraud

The transparent citizen – How can I actively prevent others from misusing my data? 2013-11-14 18:51 The transparent citizen – How can I actively prevent others from misusing my data?

Обзор программы CCleaner 2013-11-14 18:52 Далее... Защита всех типов устройств: паранойя или реальная необходимость? 2013-11-14 20:33 Защита всех типов устройств: паранойя или реальная необходимость?

|

| В избранное | ||

Ряд компаний, производящих приложения в области информационной безопасности, выпустили «зонтичные» продукты, позволяющие защищать мобильные или стационарные устройства персональных пользователей и работающие под разными операционными системами. В данном обзоре мы рассмотрим, на какие вызовы киберпреступников отвечают данные решения, а также проанализируем их практическую пользу для обычных пользователей.

Ряд компаний, производящих приложения в области информационной безопасности, выпустили «зонтичные» продукты, позволяющие защищать мобильные или стационарные устройства персональных пользователей и работающие под разными операционными системами. В данном обзоре мы рассмотрим, на какие вызовы киберпреступников отвечают данные решения, а также проанализируем их практическую пользу для обычных пользователей.